A autenticação é um dos meios de identificar um usuário e confirmar as suas credenciais digitais. Os métodos de autenticação são a primeira face na linha de defesa para cibersegurança. Aqui, é onde o usuário deve dizer quem ele diz ser.

Senhas vazam e tão simples quanto isso, basta um único login fraco para abrir caminho a acessos indevidos, perda de dados e paradas operacionais. A boa notícia é que com uma autenticação bem implementada, é possível reduzir o risco sem travar a operação, melhora a experiência do usuário, ganha governança e libera o time de TI.

O conteúdo a seguir reúne os métodos de autenticação mais usados no mercado, explica como eles funcionam, quando aplicar e quais protocolos escolher. Especialmente em cenários com Wi-Fi Corporativo, autenticação 802.1x e RADIUS.

O que é Autenticação?

Autenticação é o processo de confirmar que um usuário, dispositivo ou serviço de quem tenta acessar os recursos digitais. É diferente de autorização (o que cada um pode fazer após entrar). Em redes corporativas, a dupla autenticação e a autorização são inserparáveis.

Para fixar a ideia, pense no prédio da sua empresa:

A portaria verifica documentos, valida credenciais e guarda registros da entrada. No mundo digital, a autenticação faz o papel desse “porteiro”, mas com a vantagem de ser auditável, padronizável e escalável. Quando bem implementada, ela cria previsibilidade se quem entra é quem deveria entrar, nos termos já definidos.

Ou seja, a autenticação protege sistemas internos, Wi-Fi corporativo, aplicativos SaaS, VPN, APIs e até impressoras ou IoT. Sem uma política clara, o acesso vira uma bagunça e fica difícil de auditar depois.

Como funciona a autenticação

Todo fluxo de autenticação tem quatro etapas, ainda que a interface seja diferente de sistema para sistema.

- Coleta de credenciais: o usuário apresenta algo para acesso: senha, token, certificado, passkey, biometria.

- Transporte seguro: a credencial (ou um desafio/assinatura) segue por um canal protegido até o verificador — um IdP (Identity Provider), o Active Directory/Entra ID, um servidor RADIUS, por exemplo.

- Validação: acontece a prova de identidade. Pode ser comparação de hash de senha, verificação de assinatura com chave pública, checagem de certificado, resposta a um desafio, conferência de atributos no diretório.

- Emissão de sessão: se estiver tudo certo, o sistema entrega um token (SAML/OIDC), um cookie de sessão ou uma autorização de porta (no 802.1X) que representa o acesso em alguns minutos.

Os fatores de autenticação sustentam esse processo:

Em torno dessas etapas existem os fatores de autenticação:

- Senha/PIN: algo que o usuário sabe;

- App autenticador, token físico, chave FIDO2: algo que o usuário tem;

- Biometria: o que o usuário é;

- Localização, dispositivo confiável, postura do endpoint: algo contextual

A combinação de fatores, a forma de validação e a resistência a phishing determinam o quão forte e o quão fluida será a sua estratégia.

Dica de segurança WiFeed: quanto mais resistente a phishing for o método (ex.: EAP-TLS), melhor a sua postura de segurança.

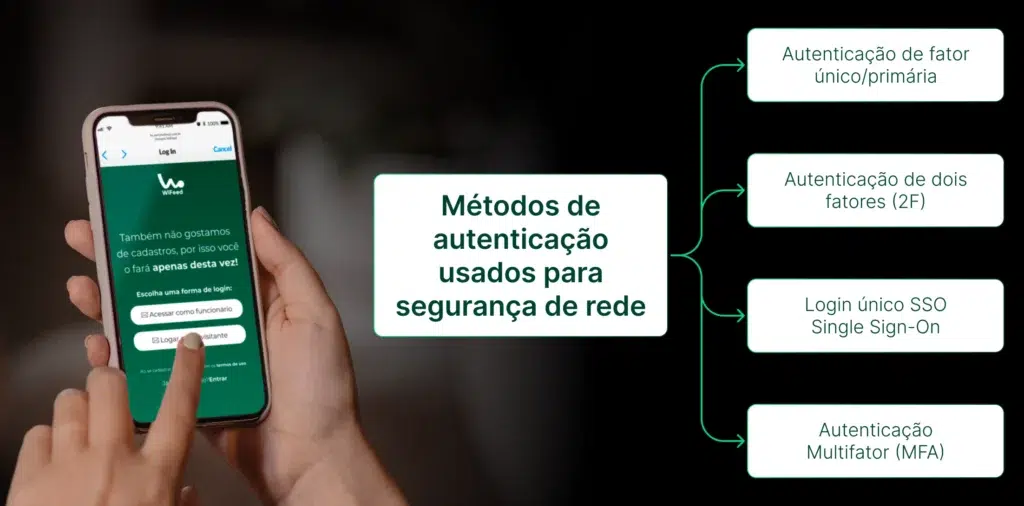

Métodos de autenticação: conheça os principais

Hoje, o mercado oferece muitos métodos de autenticação, mas a utilidade aparece quando os mapeamos para casos de uso reais. Sistemas SaaS com SSO e MFA exigem uma lógica, já o Wi-Fi corporativo com 802.1X e EAP, outra. O segredo está em escolher o método certo para cada público e superfície de risco.

Aqui estão alguns métodos de autenticação:

- Autenticação de fator único/primária

- Autenticação de dois fatores (2F)

- Login único SSO Single Sign-On

- Autenticação Multifator (MFA)

Autenticação de fator único/primária

a Autenticação de fator único/primária, é uma das formas mais conhecidas é a baseada em senha, mas também é a menos segura. Isso porque senhas são esquecidas, repetidas entre serviços, expostas em vazamentos e altamente vulnerável a ataques. Mesmo com políticas de complexidade, a autenticação de fator único continua vulnerável a phishing, inserção de chaves ou mera adivinhação.

Hoje, seu uso é limitado: só garante compatibilidade com sistemas antigos ou apoia estratégias como MFA e passwordless. Quando preciso, use com reforços como alerta de vazamento, bloqueio por tentativas, gestor de senhas e treinamento de usuários.

Autenticação de dois fatores (2FA)

A autenticação de dois fatores, ou 2FA, é uma camada extra de segurança no login. Em vez de usar só a senha, o usuário precisa confirmar a identidade com dois elementos diferentes, como: algo que você sabe (senha, PIN), algo que você tem (celular, token, chave física) ou algo que você é (biometria: digital, rosto, voz).

Mesmo que a senha seja roubada, o invasor ainda precisa do segundo fator para entrar. A escolha do método deve levar em conta risco, perfil dos usuários e criticidade do sistema. Para acessos remotos e dados sensíveis, o 2FA já deveria ser o padrão mínimo.

Login Único (SSO Single Sign-On)

SSO é um mecanismo de autenticação centralizada que permite ao usuário acessar várias aplicações com apenas um login. Ele centraliza a autenticação em um único sistema de identidade, que valida o usuário e compartilha uma credencial segura com as demais aplicações, eliminando a necessidade de repetir senhas.

Autenticação Multifator (MFA)

A autenticação multifator (MFA) é um método de alta segurança e uma evolução do 2FA. Ela combina dois ou mais fatores de verificação e pode usar sinais contextuais, como local, horário, dispositivo ou risco do login. A ideia é ajustar a segurança conforme o cenário: menos atrito quando tudo está normal e mais rigor quando algo parece suspeito.

Exemplo prático:

- Login de um notebook corporativo, no horário comercial, em rede confiável → validação rápida.

- Login vindo de outro país, de madrugada, em navegador novo → pede fator extra resistente a phishing

A força do MFA está nesse ajuste fino, apoiado por telemetria e por processos de recuperação seguros (backup codes, múltiplos fatores cadastrados, atendimento bem guiado para perda de dispositivo).

Esses métodos de autenticação permitem automatizar e proteger o acesso em larga escala. Também, é justamente essa base que viabiliza o Wi-Fi Offload com Hotspot 2.0 Passpoint e OpenRoaming, conectando dispositivos a redes Wi-Fi confiáveis, sem senha e com segurança corporativa.

Depois de conhecer os métodos de autenticação, o próximo passo é entender como encaixá‑los na sua infraestrutura de rede. Para isso, criamos um guia específico: Como implementar o WiFeed na sua rede: cenários e infraestruturas compatíveis.

Como implementar MFA no ambiente corporativo

Passo a passo para implementar MFA no corporativo

- Mapeie o escopo:

Liste sistemas críticos e tipos de acesso (interno, remoto, terceiros).

- Priorize riscos:

Comece por VPN, e-mail e painéis administrativos.

- Escolha os fatores:

Defina combinações (senha + app TOTP/push, chave física, biometria) e quando exigir cada um.

- Integre ao IdP/AD:

Conecte MFA ao diretório de identidade (AD/Azure AD/IdP) e, se possível, ao SSO.

- Defina políticas:

Regras por grupo, exceções controladas, recuperação de conta e registro/auditoria.

- Comande e expanda:

Implemente em fases (grupo piloto → áreas críticas → toda a empresa).

- Comunique e treine:

Avise prazos, como usar o fator, canais de suporte e boas práticas.

- Monitore e ajuste:

Acompanhe logs, taxas de desafio/falha e reduza fricção sem abrir mão da segurança.

É importante lembrar que para adotar a autenticação multifator (MFA) no ambiente corporativo, o primeiro passo é mapear os sistemas críticos e os tipos de acesso, se interno, remoto e terceirizado. Em seguida, definir quais fatores serão usados (senha, app autenticador, chave física, biometria) e em quais situações eles serão exigidos.

Comece sempre pelos acessos mais sensíveis, como VPN, e-mails e painéis administrativos, garantindo integração com o diretório de identidade (AD, Azure AD, IdP).

Por fim, comunique as mudanças aos usuários, ofereça suporte durante a adoção e monitore tentativas de login para ajustar políticas e reduzir fricção sem comprometer a segurança. O resultado é menos incidentes, mais conformidade e uma experiência segura para todos.

Protocolos de segurança mais comuns

Por trás dos métodos de autenticação existem protocolos que padronizam as trocas entre cliente, servidor e provedores de identidade. Conhecer o básico evita erros de arquitetura e escolhas que não atendem bem requisitos de segurança e têm falhas.

Protocolo de autenticação de senha (PAP)

O PAP (Password Authentication Protocol) é um dos métodos mais antigos e menos seguros de autenticação. Ele valida o acesso enviando usuário e senha em texto simples para o servidor, sem criptografia.

Criado na época das redes discadas, se popularizou pela simplicidade, mas hoje só deve ser usado em casos de compatibilidade — sempre protegido por túneis criptografados (um canal seguro que protege informações contra espionagem e alterações durante o transporte), como o TLS ou o DTLS.

Mesmo assim, o melhor é migrar. O problema não é só trafegar sem proteção, é depender de uma única senha, fácil de adivinhar, roubar ou reaproveitar de vazamentos e deixar o sistema sempre em risco.

CHAP (Protocolo de Autenticação de Aperto de Mão de Desafio)

O CHAP (Challenge Handshake Authentication Protocol) é um protocolo de autenticação que valida a identidade do usuário de forma mais segura que o PAP.

O CHAP melhorou o PAP (Password Authentication Protocol) ao introduzir o desafio-resposta: em vez de enviar a senha, o usuário responde a um desafio com dados derivados. Isso já evita algumas implicações, mas permanece dependente da força da senha e suscetível a dicionários e falhas de implementação.

Em VPNs e PPP legados ele ainda aparece, porém é raro ser a melhor escolha em novos projetos. Quando o ambiente permite, priorize métodos baseados em chaves assimétricas, certificados ou passkeys, que elevam o patamar de segurança e resistência a phishing.

EAP (Protocolo de autenticação extensível)

EAP (Extensible Authentication Protocol) é um conjunto de formatos possíveis de autenticação usados com o 802.1X, padrão que exige se identificar antes de entrar na rede, mas não é um único método de autenticação.

Ele é muito aplicado em Wi-Fi corporativo (WPA2/WPA3 Enterprise) e em portas de rede cabeada, conversando com um servidor RADIUS que valida as credenciais em uma base confiável, como Active Directory ou IdP.

Para opções de EAP para empresas:

EAP-TLS: usa certificados digitais para provar identidade, sem depender de senhas e praticamente elimina o risco de phishing na camada de rede.

PEAP (PEAP-MSCHAPv2) usa senha. É mais simples para começar, mas exige políticas rígidas (senhas fortes, renovação, bloqueios) e, de preferência, MFA nos aplicativos para compensar.

Dica do WiFeed: se puder, use EAP-TLS para a rede corporativa. Se optar por PEAP, reforce a segurança com boas políticas de senha e MFA nas aplicações.

Confira outros conteúdos:

Desafios na autenticação digital

Projetar autenticação digital vai além de ativar MFA para todos. O desafio está em lidar com legados sem suporte a padrões modernos, dispositivos antigos, equipes terceiras, fadiga do push e más práticas de uso, como: a tentação de aceitar qualquer notificação para “passar da tela”, o uso de e-mail pessoal como recuperação, o compartilhamento de um login “temporário” que vira permanente.

Somamos isso a necessidade de equilibrar segurança, privacidade e conformidade com LGPD e Marco Civil da Internet, exigindo processos claros, comunicação efetiva e tecnologias que incentivem o comportamento seguro por padrão.

Isso afeta decisões como o tempo de retenção de logs, o que coletar no captive portal para visitantes e como informar uso e finalidade de dados. Segurança sem privacidade não se sustenta e o inverso também não.

Como escolher o método certo?

Escolher um método de autenticação vai muito além de instalar um app de 2FA. É uma decisão que envolve risco, experiência do usuário e operação. É preciso entender onde estão os dados críticos, quem acessa, por quais superfícies e quais restrições se aplicam. Antes de comparar siglas, estruture o cenário e defina objetivos por público: colaboradores, terceiros, visitantes e dispositivos.

A seguir, um passo a passo objetivo para decidir com critério e transformar isso em política aplicável no dia a dia.

1) Mapeie o cenário (o quê e onde)

- Sistemas e dados: SaaS, VPN, Wi-Fi, APIs, rede interna.

- Superfícies de acesso: usuários, dispositivos, integrações.

2) Classifique o risco (impacto da violação)

- Indisponibilidade

- Sigilo

- Integridade

- Compliance.

3) Defina metas por público

- Colaboradores, terceiros, visitantes e dispositivos IoT.

- Para cada grupo, estabeleça metas de UX (nível de fricção aceitável) e de segurança (nível de rigor exigido).

4) Decida por ambiente

Lembre-se: Para que esses métodos de autenticação funcionem com máxima estabilidade, é recomendável que a infraestrutura de borda utilize um firewall robusto. A integração do WiFeed com o FortiGate, por exemplo, permite que as políticas de acesso dos visitantes sejam aplicadas diretamente no hardware de segurança, unindo a facilidade de login à proteção perimetral da Fortinet.

5) Pese critérios-chave de escolha

- Resistência a phishing (prioridade): prefira chaves assimétricas (FIDO2/WebAuthn e certificados/EAP-TLS)

- Compatibilidade e custo operacional:

- PKI e ciclo de vida de certificados pedem processos claros.

- Chaves físicas exigem logística e política de reposição.

- Passkeys pedem desenho para troca de dispositivo e BYOD.

- Governança:

- SSO centraliza políticas e relatórios.

- Logs de autenticação alimentam detecção e auditoria.

- Integração com SIEM e gestão de identidade fecha o ciclo.

É aqui que métodos de autenticação mostram as suas diferenças importantes e revelam suas forças e limitações práticas.

Futuro da autenticação: tendências e inovações

O caminho natural é sair da senha como protagonista. Passkeys trazem autenticação baseada em criptografia de chave pública para o usuário final, com UX melhor e resistência nativa a phishing. Nos bastidores, cresce a verificação de dispositivo (attestation, TPM) e o uso de mTLS entre serviços para reforçar identidade máquina-a-máquina.

A MFA adaptativa ganha precisão ao combinar contexto, comportamento e postura de endpoint, elevando segurança quando necessário e reduzindo fricção no resto do tempo. Nas redes, OpenRoaming sinaliza um futuro em que o acesso a Wi-Fi funciona como em casa: o dispositivo se conecta de forma automática, com identidade confiável e políticas corporativas aplicadas. Em arquitetura, Zero Trust consolida a autenticação contínua — identidade e contexto são verificados o tempo todo, não só no login.

Perguntas e respostas

1- Quais são os métodos de autenticação?

São senha/PIN, códigos temporários (OTP/TOTP em app), SMS, e-mail, push, tokens físicos (U2F/FIDO2), passkeys/WebAuthn, biometria (face, digital, voz), certificados/Smart Card (ex.: EAP-TLS) e QR code/magic link. Observação: SSO orquestra métodos, não é um método isolado.

2- O que é o processo de autenticação? É a sequência de coletar a credencial, transmiti-la com segurança, validá-la no IdP/servidor (senha, assinatura, certificado), emitir a sessão/token com as políticas definidas e registrar logs para auditoria.

3- O que são sistemas de autenticação? São os componentes que validam identidades e geram sessão ou token para aplicativos e redes: IdP (ex.: Entra ID/Okta), diretórios (AD/LDAP), MFA, RADIUS/802.1X, políticas de acesso e registros de log para auditoria.

5- Quais são os tipos de autenticação API? Incluem API Key e HTTP Basic (sempre sobre TLS), OAuth 2.0 (Authorization Code + PKCE, Client Credentials, Device Code), JWT/OIDC, mTLS com certificado do cliente e esquemas de assinatura HMAC (como AWS SigV4), além da validação de webhooks.

4- Quais são os tipos de autenticação Por fator: conhecimento (senha), posse (token/chave), inerente (biometria) e contexto. Política: 1FA, 2FA, MFA e passwordless (passkeys). Ambiente: aplicações (SSO + MFA), rede (802.1X/EAP) e APIs (OAuth2/JWT/mTLS).

O WiFeed unifica a autenticação da sua rede e das suas aplicações, conectando-se aos IdPs mais usados no mercado via SAML/OIDC, LDAP/LDAPS e RADIUS/802.1X. Isso permite aplicar políticas por grupo, MFA e certificados (EAP-TLS).

IdPs compatíveis (exemplos): Microsoft Entra ID/Active Directory, Google Workspace, Okta/Auth0, AD FS, , além de diretórios LDAP e integrações locais/legadas.

Quer ver como fica no seu ambiente (SSO + Wi-Fi corporativo + visitantes) e mapear a melhor rota de migração? Agende uma demonstração com o WiFeed e receba um plano de integração rápido e seguro.